Какими бывают методы слежки за сотрудниками?

На заре рынка программ контроля ПО вроде TeamViewer использовалось работодателями для доступа к компьютерам своих работников, в том числе – на аутсорсе. Такие проги не заточены под слежку, тем не менее, основные функции они выполнить способны.

К примеру, тот же Тимвьюер предоставляет возможность онлайн просмотра рабочего стола сотрудников, соединяя два и более ПК, находящиеся на любом удалении друг от друга.

Еще одна подобная программа – Radmin. Функционал практически такой же, изначально прога разрабатывалась для удаленной технической поддержки. Еще есть Ammyy Admin, Supremo Remote Desktop, mRemoteNG, TightVNC, Remote Utilities.

Нюанс здесь только один – все эти программы не функционируют в скрытом режиме, и наемный специалист гарантированно знает, что нетленное око Саурона… простите, руководства, всегда рядом. То есть это НЕ скрытое наблюдение за удаленным компьютером.

Как обнаружить SpyGo

SpyGo имеет невидимый режим, при котором практически невозможно определить, что он работает на компьютере, потому что он полностью скрывает свое присутствие в системе. Его не видно в списке установленных программ и в диспетчере задач, а единственный способ вернуться в видимый режим — нажать специальную комбинацию клавиш, которую наблюдатель может задать в настройках программы. Платформа COVERT позволяет скрыть свои действия от этого опасного шпиона, или удалить его, если нет необходимости создавать видимость полного контроля лицами, установившими SpyGo на ваш компьютер. Для этого следует открыть программу COVERT, и в главном окне нажать кнопку “Процессы системы”.

В мониторе скрытых процессов, просмотрите весь список. В конце списка вы увидите выделенные красным цветом строки. Так отмечаются все программы, которые себя скрывают. В нашем случае мы видим выделенный программный файл sgo.exe. Это и есть шпион SpyGo. Для его удаления наведите на выделенную строку указатель мыши и нажмите правую кнопку. В контекстном меню выберите «Открыть папку с приложением», чтобы увидеть, где находятся файлы шпиона и «Завершить процесс» для остановки работы программы.

LuminosityLink

Программа, действовавшая по принципу трояна, стоила всего $30. С её помощью преступники могли незаметно подключиться к компьютеру пользователя и наблюдать за обстановкой через веб-камеру. Им было достаточно дождаться, пока владелец компа совершит перед ним что-то непотребное — разденется, займётся сексом, посмотрит порнушку, покроет трёхэтажным матом начальника, — и в руках хакеров оказывался инструмент для шантажа и вымогательства. Эту программу купили 8600 пользователей.

Часто LuminosityLink проникает на компьютер жертвы через спам. Поэтому методы защиты от этой угрозы очевидны — не читайте подозрительные рассылки. Конечно, можно ещё заклеить веб-камеру. Правда, в этом случае шуток со стороны знакомых вам вряд ли удастся избежать.

Что будет, если просто довериться органам?

Отыскать ноутбук, который попал в чужие руки, теоретически можно. Рассмотрим сначала ситуацию с пропавшим сотовым телефоном. При поступлении заявления в милицию о краже iPhone/BlackBerry и любых других гаджетов, которые умеют звонить, у человека обязательно спрашивают IMEI-код телефона. Это уникальный идентификатор, который жестко вшит в девайс, а потому изменить его крайне сложно (для этого обычно приходится лезть в «железо» девайса). В результате, если кто-то захочет воспользоваться мобильником, то операторы сотовой связи, вероятно, смогут дать ответ, кто именно. Конечно, не любому желающему, а лишь компетентным органам и, более того, по решению суда. Если телефон просто перепродали «как есть» и милиция заморочится по поводу его поиска, то найти его нового обладателя будет несложно. С ноутбуком такой фокус не пройдет. В отличие от телефона у лэптопа нет однозначных уникальных идентификаторов (если не считать MAC-адреса сетевых адаптеров, но они едва ли помогут), которые помогли бы определить его новое местоположение.

Получается, что если самому заблаговременно не оставить возможные лазейки для возвращения ноутбука, то найти его будет крайне трудно. Это как история с ключами. Если куда-то их неудачно закинешь, то искать можно пол-утра. Но если они с дешевым китайским брелком, который начинает пищать на свист, то поиск станут минутным делом. Стало быть, надо нацепить на свой ноутбук такой «брелок». Но как это сделать?

Базовая безопасность

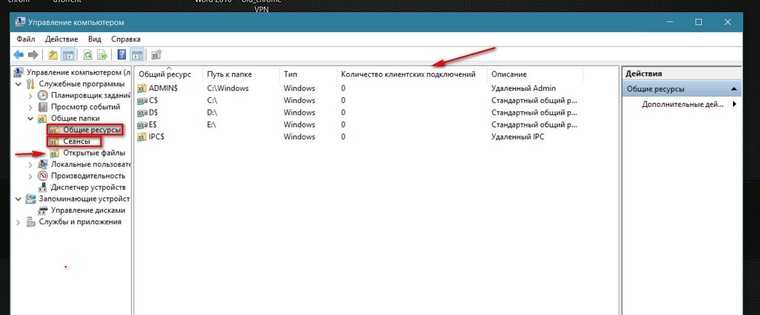

Уберечь систему от внешних и внутренних атак поможет функционал ОС Windows. Узнать о сторонних подключениях в рамках локальной домашней или офисной сети можно через панель управления компьютером.

Откроется отдельная консоль, где в разделе «Общие папки» и «Сеансы» будет виден список активных подключений.

О том, к каким данным обращались гости, расскажет раздел «Открытые папки».

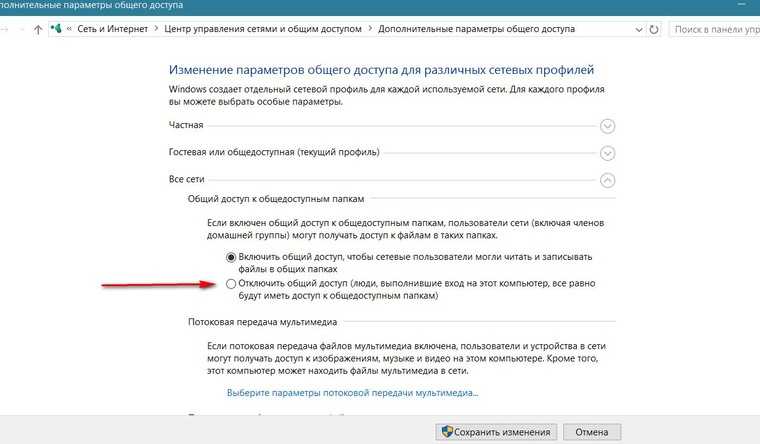

Избавиться от назойливого внимания посетителей поможет Центр управления сетями и общим доступом в Windows. Отрегулировать права на вход или полностью закрыть свой ПК от посторонних позволят подробные настройки.

На это уйдет пара минут, а компьютер получит оптимальный уровень защиты без установки лишнего программного обеспечения.

Александр Костин

Во-первых вам нужно проверить есть ли прокси. Для этого нужно зайти в панель управления — свойства обозревателя.

В нём выбрать вкладку подключения — Настройка сети.

Если там стоит галочка использовать прокси-сервер, то можно попробовать её снять и посмотреть будет ли работать интернет. Если работать не будет, то поставить галочку обратно.

Бывает что в самих обозревателях стоит проки. Например в Mozilla Firefox это находится в Настройки — Дополнительно — Сеть — Настроить.

Если без прокси сервера ничего не работает, то нужно знать как устроена ваша сеть, чтобы обойти прокси сервер.

Обычно за этим следят системные администраторы, а не бухгалтера.

Ещё можно проверить на снифферы. Для этого нужно зайти в командную строку Пуск — Все программы — Стандартные — Командная строка.

В ней написать NeoSpy и нажать Enter. Если за вами сделат только в интернете, то появится сообщение: «neospy» не является внутренней или внешней командой, исполняемой программой или пакетным файлом.

В этой же строке если можете напишите ipconfig /all и скиньте сюда или в личное сообщение мне.

Кто следит за вашим компьютером?Способы устранения шпионского ПО

Когда вы сидите за компьютером в своём уютном доме или заходите в сеть через рабочий компьютер, у вас наверняка создаётся иллюзия полной безопасности. Не так ли? Но знаете ли вы, что в этот самый момент ваш компьютер могут мониторить совершенно посторонние люди? Разумеется, многие считают такой вариант чем-то из серии фантастики. Но на самом деле всё не так радужно, как предполагают рядовые пользователи. Знаете ли вы о том, что существуют специальные программы, способные считывать ваши пароли, получать доступ к вашим социальным сетям или попросту включать веб-камеру на вашем компьютере и вести запись без вашего ведома. И это не шпионские фильмы! Это всего лишь шпионское ПО, которое действует на вашем компьютере!

Что такое шпионские программы и зачем они нужны?

Такие программы действуют по аналогии с вирусами, но, в отличие от них, не разрушают систему, не приводят к замедлению или прекращению действия программ, а тайно узнают и передают своим владельцам очень важную информацию:

И всё это становится доступным мошенникам при помощи неприметных на вид программ.

Как понять, что на вашем компьютере действует шпионский софт?

Существует несколько признаков, по которым вам удастся понять, что шпионское ПО уже попало в вашу операционную систему и начало активные действия:

Разумеется, самым реальным вариантом действия программ-шпионов станет утрата контроля над вашими аккаунтами. Но доводить до такого состояния всё-таки не стоит! Дело в том, что существует немало качественного идентифицирующего софта, который поможет вам выявить шпионские программы и обезвредить их. Что относится к их числу?

Кроме того, вы и сами можете распознать шпионский софт по уже описанным вариантам поведения вашего ПК. Если хотя бы один фактор наблюдается при загрузке операционной системы, лучше принять меры сразу, не дожидаясь, пока к мошенникам попадёт мало-мальски значимая информация.

Кстати, знаете ли вы, какие виды шпионского софта наиболее часто используют злоумышленники?

Перечислим самые популярные из них:

Не самые приятные варианты, не так ли? Поэтому очень важно своевременно защитить свой компьютер. Ведь лучше предупредить угрозу, пусть даже она пока что только в будущем, а не стараться нейтрализовать её

Не забывайте о своей безопасности! Жертвами шпионского ПО становятся не только успешные и богатые люди с внушительным счетом в банке, но и рядовые пользователи сети.

Выявление и удаление любопытных утилит

Большинство антивирусов вычисляют стандартные инструменты для шпионажа. Однако следите за тем, чтобы ваш пакет безопасности вовремя обновлялся и получал самые свежие сигнатуры. Если проверка антивирусом не дала результатов, переходите к следующему этапу. Воспользуйтесь специальными утилитами для обнаружения и удаления шпионского ПО, такими как сканер MalWarebytes или SpyBot — Search & Destroy.

Удаление вредоносного ПО порой становится нетривиальной задачей. Если антивирусы с ней не справляются, попробуйте решить ее с помощью инструмента, специально заточенного под удаление таких вредителей. Соответствующие программы зачастую обнаруживаются напрямую на странице разработчика антивируса. Содействие оказывают и такие белые хакеры, как Клаудио Гварнери, который подготовил собственную утилиту Flexikiller, уничтожающую шпионское ПО FlexiSpy.

Если даже эти программы ситуацию не исправили, ничего не остается, как обратиться к Kaspersky Rescue Disk. С помощью данной утилиты вы запустите аварийную систему Linux, которая, будучи свободна от любых барьеров, сдерживающих Windows, способна отыскать и удалить шпионское ПО с вашего диска.

Как обезопасить себя и свой ПК?

Правила безопасности в интернете очень простые — но почему-то к ним прислушиваются не все. Так, многие пользователи не решаются обновлять систему вовремя, хотя это и есть основной залог безопасности. С каждым обновлением ваш компьютер больше «узнаёт» об опасностях и учится им противостоять.

Кроме того, стоит избегать подозрительных сайтов, не открывать электронные письма от незнакомых отправителей и не переходить по ссылкам, не зная, куда именно они ведут.

Кроме того, специалисты советуют установить надёжную антивирусную программу и регулярно проверять компьютер с её помощью.

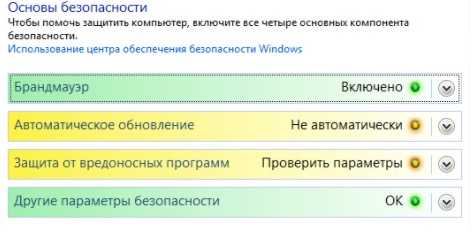

В общем и целом, если на ПК стоит Windows 10 и у вас нет привычки заходить на странные сайты и скачивать пиратские программы, то не стоит так уж переживать. В новых операционных системах как правило встроены неплохие антивирусы, защитники и брандмауэры, главное — не отключать их и давать системе вовремя обновляться.

Кстати, следить за вами могут не только мошенники, но и корпорации — и это тоже не очень здорово. Во-первых, через них ваши данные может увидеть кое-кто ещё (привет, ФСБ), а во-вторых — вас замучают рекламой.

Поэтому самое время разобраться ещё и со смартфоном. Ведь, если у вас Android, то ваши данные хранятся у Google: от маршрутов до разговоров, которые можно прослушать на соответствующей странице.

А владельцам айфонов тем более стоит заглянуть в настройки. Далеко не всем приложениям нужен тот доступ, который вы выбирали по умолчанию. А ещё стоит решить, отправлять ли ваши беседы с Siri посторонним людям для анализа (да, это тоже нужно настроить вручную).

Как понять, что за вами следят через ваш компьютер. Смотрим на батарею, проверяем веб-камеру — и не паникуем

За пользователями компьютеров легко шпионить — но обнаружить эту слежку не так уж сложно. Чтобы обнаружить шпионов на вашем компьютере, достаточно проверить двенадцать простых пунктов. Например, следить за временем автономной работы устройства и мигающими индикаторами.

Иногда у вас возникает ощущение, что с вашим компьютером что-то не так: изменился рабочий стол или батарея разряжается быстрее, чем обычно. Конечно, это часто бывает легкой паранойей (читайте свои детективные истории и ни о чем не беспокойтесь), но иногда в вашем компьютере действительно кто-то есть.

Самое время выяснить, есть ли на вашем устройстве шпионское программное обеспечение и не завладел ли кто-то вашим устройством. Вот 10 признаков того, что вам не повезло.

Черный рынок

Следующий вариант имеет больший успех, но он, как правило, на практике встречается крайне редко. Стоит обратиться на черный рынок. Именно здесь покупают и продают краденые вещи. Причем гаджетов здесь не так мало, как кажется. Основные продажи на черных рынках — это сбыт телефонов, фотоаппаратов и лэптопов.

Соответственно, именно сюда требуется обратиться за помощью, когда у человека украли ноутбук. Как его можно найти? Продавцам на черных рынках и перекупщикам предложить хорошее вознаграждение за возврат гаджета владельцу. Скорее всего, договориться получится. И перекупщики с огромным удовольствием возвратят краденное владельцу.

Чтобы не столкнуться с обманом, рекомендуется сообщить основные характеристики гаджета, а также серийный номер устройства потенциальному покупателю. Основная проблема — перекупщиков много. И мест сбыта краденных товаров — тоже. Поэтому придется изрядно постараться, чтобы воплотить задумку в жизнь. Скорее всего, самостоятельно через черные рынки отыскать устройство не выйдет. Только если город маленький, и мест, где вор способен перепродать лэптоп, мало. Но сбрасывать со счетов такой прием не стоит. Он может оказаться весьма действенным. Впрочем, как и все остальные советы.

На живца

Следующая рекомендация рассчитана на вора, который планирует пользоваться украденной вещью. Человек в таком случае не должен отличаться сообразительностью. Можно попытаться взять человека на живца, хитростью.

Как найти украденный ноутбук? Чтобы воплотить задумку в жизнь, пользователь должен заранее перестраховаться. Как именно? Можно подготовить нехитрую схему. Пользователь создает несколько удаленных соединений подключения к сети, вводит в соответствующие поля данные, а затем нажимает на кнопку «Сохранить пароль». Фактически при попытке подключения вор будет работать в интернете за чужой счет. Это хорошая приманка!

Именно такой способ станет хорошим ответом на вопрос о том, как найти украденный ноутбук. При обнаружении возможности бесплатной работы в сети вор, скорее всего, опробует такой бонус. Можно просто позвонить своему провайдеру и узнать, откуда произошло подключение. С полученными данными рекомендуется обратиться в милицию. Далее по указанному адресу отслеживается гаджет. Ничего сложного. На удивление данный метод работает очень хорошо.

Как защититься от слежки

Ниже приведены несколько советов о том, как защитить свою личную информацию и данные и какие шаги следует предпринять, чтобы ваш телефон невозможно было отследить:

- Если кто-то подозревает, что телефонные разговоры могут быть перехвачены, стоит воспользоваться специальными мессенджерами. Их много, и вы можете выбрать тот, который подходит вам больше всего. Наиболее популярными сервисами на сегодняшний день являются WhatsApp, Skype, Viber, Telegram, FB Messenger, Google Voice и Google Hangouts.

- Рекомендуется установить антивирусную программу. Его следует систематически проверять.

- Стоит быть осторожным, оставляя свой номер незнакомым людям. Нет никаких причин публиковать его в Интернете. Недоброжелатели могут воспользоваться этой информацией и отследить ваш номер телефона.

- Для подстраховки следует использовать функцию автоматической блокировки и установить графический пароль.

- Рекомендуется устанавливать на мобильное устройство только официальные приложения. Таким образом, при необходимости вы сможете определить причину появления вредоносного ПО или узнать, что кто-то начал следить за вашим телефоном.

- Не пользуйтесь регулярно телефоном с вложенными в него карточками, кошельками или записками. Это тактика мошенников «приманка и подмена». Вы можете приобрести еще одно расширение, чтобы снизить риск кражи информации. Вы можете не беспокоиться о том, что ваше устройство отслеживается или контролируется.

Узнав, как управлять телефоном для отслеживания местоположения, необходимо внимательно отнестись к защите своей конфиденциальности. Не следует оставлять свой номер в общественных местах, устанавливать на устройство подозрительные приложения или подключать ненужные услуги. Чтобы минимизировать риск обнаружения, рекомендуется загрузить на телефон антивирусную программу. Поэтому если вы знаете, как отследить человека по его местоположению, вы в безопасности.

Как проверить свой компьютер

Большинство тех же принципов обнаружения сталкерского ПО для Android и iOS применимы и к Windows с macOS. Для установки слежения по прежнему нужен доступ к вашему компьютеру, но злоумышленники также могут обманом заставить вас установить вирус под видом чего-то обыденного.

Таж ке, установка следящих програм не составит труда для ИТ-менеджера, который настраивает вам рабочий ноутбук

Как всегда, хорошо защищайте свой ноутбук или настольный компьютер с помощью собственной учетной записи и пароля и обращайте внимание на его физическую безопасность, например, кто и когда имеет к нему доступ

Как защитить данные на вашем ноутбуке

Ваш ноутбук — это кладезь личной и конфиденциальной информации — убедитесь, что он безопасен, насколько, настолько это возможно.

ЭксплойтЭксплойт

И Microsoft, и Apple очень хорошо понимают проблему сталкерского ПО, а Windows и macOS сами обнаружат и заблокируют некоторые скрытые инструменты без какой-либо дополнительной помощи. Как и любой другой вид вредоносного ПО, сталкерское ПО может быть обнаружено сторонним антивирусом, как например Norton, Bitdefender или Malwarebytes, которые имеют версии как для Windows, так и для Mac.

Диспетчер задач показывает, что работает в Windows в данный момент. Скриншот: Дэвид Нильд | Wired

Если вы хотите провести собственное расследование, откройте диспетчер задач в Windows (найдите его в поле поиска на панели задач) или Activity Monitor в macOS (найдите его в Spotlight с помощью Cmd + Space ), чтобы увидеть все, что работает на вашем компьютере. Имейте в виду, что шпионское ПО обычно не перечисляет себя под своим настоящим именем и вполне может попытаться выдать себя за системное приложение или использовать короткое имя, которое вы, вероятно, не заметите.

Просмотрите все вкладки, которые появляются в диалоговом окне на экране. Если вы видите что-то, что вы не устанавливали, или что-то, что кажется подозрительным по своему поведению (возможно, чрезмерное использование диска), то выполните быстрый поиск в интернете по имени приложения или процесса. Обычно этого достаточно, чтобы понять, с чем вы имеете дело.

Вам также следует проверить, не запускаются ли приложения и процессы одновременно с вашей операционной системой, так как большинство инструментов наблюдения должны это делать. В Windows вы найдете список программного обеспечения на автозапуске во вкладке «Запуск» диспетчера задач; в macOS откройте «Системные настройки», затем выберите «Пользователи и группы» и « Элементы для входа» . Опять же, если видите приложение, в котором не уверены — поищите в интернете.

Монитор активности macOS сообщает вам, что происходит с вашей системой. Скриншот: Дэвид Нильд | Wired

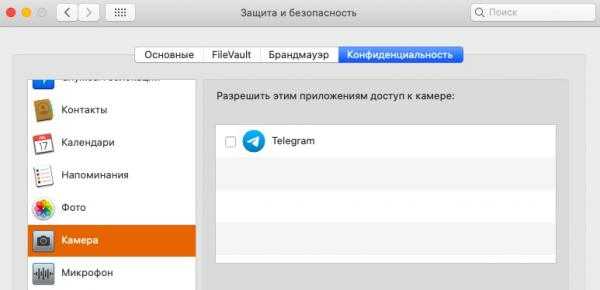

В macOS могут потребоваться некоторые дополнительные разрешения для сталкерских приложений: в системных настройках перейдите в раздел Безопасность и конфиденциальность, а затем в раздел Конфиденциальность . Проверьте записи для входного мониторинга и полного доступа к диску, так как шпионскому программному обеспечению часто требуются эти разрешения. У Windows нет такой настройки, но вы можете увидеть разрешения, которые есть у приложений (включая местоположение, доступ к камере и т. д.), Выбрав «Конфиденциальность» в меню «Настройки» и прокрутив вниз до «Разрешения приложений» .

Как мы уже говорили, если ваш работодатель следит за вашим рабочим днем, инструменты должны быть видны и работать с вашего согласия. Но если вы действительно беспокоитесь, полный сброс системы для Windows или macOS должен очистить большинство скрытых инструментов мониторинга, если вы подозреваете, что один из них получил root-права (убедитесь, что вы сначала создали резервную копию своих файлов).

Как проверить камеру на Mac OS

Если вы пользуетесь устройством от Apple, то сильно переживать насчёт взлома камеры не стоит. Создатели ноутбуков MacBook, MacBook Air или MacBook Pro утверждают, что в случае с современными моделями, слежка за вами почти невозможна. По их словам, при использовании камеры FaceTime всегда загорается светодиодный индикатор.

Так или иначе, на Mac OS тоже можно проверить, какие приложения на вашем устройстве получили доступ к камере и используют её. Список программ с доступом к веб-камере можно посмотреть в настройках макбука.

1. Заходим в «Системные настройки» и выбираем раздел «Защита и безопасность».

2. Во вкладке «Конфиденциальность» в левой колонке нужно выбрать пункт «Камера». Справа появятся все программы, которые получили доступ к веб-камере или запрашивают его.

Кстати, если пользователи ноутбуков других производителей смело заклеивают камеру или приделывают к ней специальные шторки, то Apple просит своих клиентов отказаться от такой практики.

Современные ноутбуки MacBook спроектированы с минимальным зазором между клавиатурой и дисплеем. При закрытии макбука накладка может оказать слишком сильную нагрузку на камеру и сломать её. К тому же, она может блокировать работу датчиков регулировки цветового баланса TrueTone и автоподстройки яркости, которые находятся около камеры.

Если пользователь всё же хочет физически закрыть камеру, в Apple советуют использовать для этого совсем небольшую наклейку толщиной до 0,1 миллиметра, которая не перекрывает другие датчики и не оставит следов клея.

А ещё стоит помнить, что доступ к вашим данным можно получить не только через ПК, но и через смартфон. Так, если у вас Android, ваши перемещения и даже разговоры хранятся у Google: просмотреть их легко, а вот полностью отключить слежку — не очень.

Владельцам айфонов тоже стоит проверить, каким приложениям они дают доступ к камере, микрофону и геолокации. Иногда личную информацию лучше оставить при себе, и для этого стоит пошагово пройтись по пунктам в настройках.

Как проверить веб-камеру в Windows

Если вы работаете на компьютере или ноутбуке с операционной системой Windows, выяснить, через какой софт хакеры могут манипулировать вашей веб-камерой, довольно просто. Для начала вам нужно узнать данные самой камеры.

1. Перейдите в меню «Пуск», «Панель управления», «Оборудование и звук» и «Диспетчер устройств».

2. В разделе «Камеры» выберите ваше устройство, кликните на него правой кнопкой мыши и выберите «Свойства».

3. Там нужно перейти на вкладку «Сведения», а в списке выбрать «Имя объекта физического устройства» — кликаем по названию правой кнопкой и копируем.

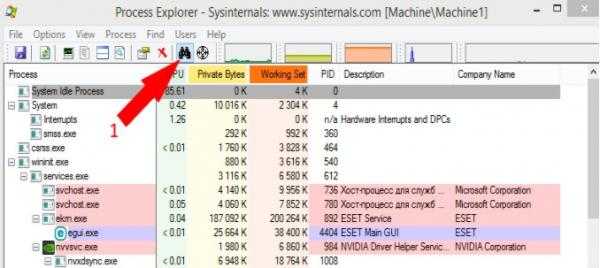

Теперь у вас есть имя вашей камеры — осталось пробить его в специальной программе, которая показывает все процессы, связанные с тем или иным устройством. Для этого можно воспользоваться Process Explorer.

Это бесплатная официальная программа для Microsoft Windows, и скачать её можно с официального сайта Microsoft. По сути, программа работает как диспетчер задач Windows, но выдаёт куда больше подробностей о том, что и как работает у вас на ПК.

1. Скачайте Process Explorer, распакуйте архив и запустите файл procexp.exe.

2. Для начала нужно принять пользовательское соглашение (желательно внимательно читать подобные вещи).

3. Перед вами откроется главное окно. В нём нужно кликнуть на иконку бинокля («Поиск»).

4. В появившемся окне нужно вставить в поле поиска скопированное вами ранее имя физического устройства и нажать на Search.

5. Если поиск ничего не выдаст, значит, вашу веб-камеру не используют никакие программы и процессы.

6. В списке могут оказаться и привычные приложения — например, камеру может использовать Skype. А вот если вы видите процесс, которого не запускали, его нужно остановить и просканировать компьютер антивирусом.

Подобную проверку можно провести с любым устройством в вашей системе. Достаточно скопировать имя камеры, клавиатуры или микрофона в свойствах в «Диспетчере устройств» и пробить его в Process Explorer.

Кроме того, если вы переживаете, что кто-то может на вас посмотреть, можно купить специальную шторку для камеры, которая будет закрывать её, пока вы не общаетесь по видеосвязи.

Как узнать, не шпионил ли кто-то за вашим компьютером?

Вопрос в том, как мы можем узнать, произошло ли это наверняка. Первый шаг – это знать, с чего начать, и это то, что мы планируем обсудить в этой статье.

Имейте в виду, что след почти всех действий, предпринятых на вашем компьютере, сохраняется, а это означает, что есть способы узнать, что кто-то бездельничал без вашего согласия. Здесь ничто не может определить виновника, но это должно дать представление:

- Проверьте наличие недавно установленных приложений

- Проверьте историю своего веб-браузера

- Проверить быстрый доступ

- Взгляните на события входа в Windows 10

- Включите аудит входа в систему в Windows 10 Pro

Одна из лучших безопасных привычек в работе с компьютером – это блокировать экран компьютера паролем, когда вас нет рядом. Это не займет времени. Вам просто нужно нажать WinKey + L, чтобы заблокировать компьютер. Это предотвращает проникновение посторонних в ваши компьютеры, когда вас нет рядом.

1]Проверьте наличие недавно установленных приложений

Первое, что вам нужно будет сделать здесь, это проверить приложения, которые могли быть установлены без вашего ведома. Это можно сделать, нажав на Начинать кнопку и посмотрите на Недавно добавленный раздел.

Отсюда вы должны увидеть последние недавно установленные приложения. Если вы ничего не сделали, то есть вероятность, что с вашим компьютером игралась третья сторона.

Читать: Как избежать наблюдения с вашего компьютера.

2]Проверьте историю своего веб-браузера.

В некоторых случаях человек, который использует ваш компьютер без согласия, может решить использовать веб-браузер или по любым другим причинам. Имея это в виду, мы предлагаем проверить историю вашего веб-браузера на тот случай, если виновник не удалил доказательства своих правонарушений.

Если у вас несколько веб-браузеров, проверяйте историю каждого из них, а не только того, которым вы пользуетесь регулярно.

Большинство браузеров поддерживают нажатие Ctrl + H клавиши, чтобы открыть панель истории просмотров.

Теперь, если ваша история свидетельствует об изменениях, нажмите на некоторые веб-сайты, чтобы определить, кто использовал ваш компьютер.

Читать: Узнайте, не была ли ваша учетная запись взломана, а электронная почта и пароль просочились.

3]Установите флажок “Быстрый доступ”

Для тех, кто понятия не имел, давайте проясним, что Windows 10 позволяет людям проверять недавнюю активность пользователей.

Например, вы можете открыть Microsoft Word, чтобы проверить, не были ли изменены какие-либо файлы. То же самое касается Excel, PowerPoint или любых других инструментов, подпадающих под Microsoft Word.

Кроме того, нажмите клавиши Windows + E, чтобы открыть проводник. В верхней части меню найдите «Быстрый доступ» и выберите его.

Сразу вы должны увидеть список недавно добавленных или измененных файлов. Проверьте, не был ли кто-нибудь из них изменен вами, чтобы узнать, получил ли другой доступ к устройству.

Читать: Как я узнаю, что мой компьютер взломан?

4]Ознакомьтесь с событиями входа в Windows 10

С нашей точки зрения, лучший способ узнать, получил ли человек тайный доступ к вашему компьютеру, – это воспользоваться всеми преимуществами событий входа в систему Windows 10. Однако, когда вы наткнулись на журнал, возможно ли его точное прочтение? Да, и мы поговорим об этом.

Первый шаг, который нужно сделать здесь, – это запустить Просмотрщик событий используя Начать поиск и перейдите к Журнал Windows> Безопасность. Теперь вы должны увидеть список с несколькими действиями, каждое с идентификатором события. Теперь вам нужен идентификационный номер «4624» с именем категории задач «Вход в систему».

Вам также следует искать 4672 с именем категории задач, Special Logon. Мы предлагаем искать «4634», что означает, что кто-то выключил ваш компьютер; 4624 означает вход в систему, 4634 означает выход.

Читать: Советы, практики и привычки безопасных вычислений для пользователей ПК.

5]Включите аудит входа в систему в Windows 10 Pro

Дело в том, что эта функция автоматически запускается и работает в Windows 10 Home, но когда дело доходит до версии Pro, вам, возможно, придется вручную включить ее.

Для этого зайдите в редактор групповой политики, затем перейдите к Конфигурация компьютера> Параметры Windows> Параметры безопасности> Локальные политики> Политика аудита.

В правом разделе инструмента вы должны увидеть список параметров, для которых установлен параметр безопасности «Без аудита». Дважды щелкните каждую и обязательно выберите «Успех» и «Ошибка». Оттуда нажмите Применить, а затем кнопку ОК, чтобы начать новые изменения.

Дайте нам знать, если у вас есть какие-либо советы.

Как понять, что за вами следят

Как объяснил «Секрету» руководитель отдела исследования киберугроз экспертного центра безопасности Positive Technologies Денис Кувшинов, установка вредоносного ПО — основной способ слежки через гаджеты. Инструменты для слежки могут сильно отличаться по сложности исполнения — чем проще такие программы, тем легче их обнаружить. Сложные программы разрабатывают годами, а для их установки могут использовать уязвимости нулевого дня (о которых ещё не знают разработчики, соответственно защиты от таких уязвимостей пока нет).

Эксперт по кибербезопасности в «Лаборатории Касперского» Дмитрий Галов добавил, что сталкерский софт зачастую используют для слежки за партнёром в паре или в ситуациях, когда у злоумышленников есть прямой доступ к устройству жертвы.

Более сложные шпионские троянцы используются для целевых атак, например на высокопоставленных лиц, топ-менеджеров. «Это совершенно иной класс средств, зачастую использующихся вместе с уязвимостями, и это не массовая угроза», — отметил эксперт.

При этом обнаружить слежку затруднительно из-за того, что в основном работа шпионских программ незаметна для пользователя, рассказал специалист Group-IB по цифровой криминалистике Игорь Михайлов. Но порой о том, что устройство скомпрометировано, выясняется случайно, в ходе рядовых проверок.

Однако обнаружить слежку через компьютер и телефон, по словам экспертов, всё же возможно. Как правило, в случае заражения вредоносными программами устройства начинают странно себя вести:

- смартфон неожиданно сильно нагревается, и у него быстро садится аккумулятор;

- приложения запускаются сами собой, программы работают нестабильно;

- производительность ухудшается, возможны зависания и частые перезагрузки;

- значительно возрастает объём передаваемых данных;

- при разговоре слышно странное эхо;

- SMS-сообщения от некоторых сервисов перестают приходить.

Если речь о компьютере или ноутбуке, признаками также могут быть:

- быстрое всплытие и закрытие чёрных окон при запуске операционной системы;

- неожиданное включение индикатора работы видеокамеры;

- беспричинное уменьшение свободного места на устройстве;

- внезапное появление новых приложений и окон командной строки;

- смена паролей в аккаунтах;

- необоснованное исчезновение файлов;

- искажение переписки — появление или исчезновение сообщений;

- частая неожиданная перезагрузка устройства.

Независимо от того, ощущаете ли вы на себе чей-то подозрительный интерес или нет, не стоит ждать, когда ваш компьютер или смартфон начнёт работать против вас. Шапочки из фольги тут не помогут, конечно, но даже если у вас паранойя, это не значит, что за вами никто не следит. Обезопасить в этом смысле поможет только осведомлённость и соблюдение элементарных правил безопасности в Сети — включённый антивирус, удалённый спам и официально скачанное ПО.

Коллаж: «Секрет фирмы», freepik.com, Unsplash/Philipp Deus, Osarugue Igbinoba

Как проверить смартфон и ноутбук на наличие шпионского ПО

В этой статье мы расскажем как проверить свой телефон, ноутбук и учетные записи в интернете, чтобы убедиться, что никто за вами тайно не следит.

Будь то любопытный босс или партнер-параноик, никто не должен шпионить за вашим телефоном или ноутбуком. Но это все же может случиться, если на ваши устройства каким-то образом установят сталкерское ПО. Эти программы специально спроектированы так, чтобы их было сложно обнаружить, но вы можете их найти, если знаете как.

Работа с программами, установленными на корпоративных устройствах вашим работодателем, немного отличается от тех, которые установили те, кого вы знаете лично, пытающиеся шпионить за вами. Компания, в которой вы работаете, может иметь, по ее мнению, веские причины следить за вашей производительностью, особенно если она предоставляет оборудование и программное обеспечение, которое вы используете каждый день.

Независимо от того, оправдан ли такой мониторинг, по крайней мере, ваши начальники должны оповестить вас, что они наблюдают, а не держать это в секрете.

В этом руководстве основное внимание уделяется программному обеспечению, с упором на скрытность, но помните, что существует множество законных приложений для родительского контроля и встроенных инструментов отслеживания (например, Apple Find My ), которые могут использоваться членами вашей семьи. Разница в том, что очень просто понять работают ли эти типы приложений в данный момент, но вы все равно должны знать о них и о том, как их можно использовать

Как следят (прослушивают) за человеком через телефон?

Не существует специальных методов мониторинга телефонов обычных граждан. За потенциальными преступниками и соучастниками следят для сбора доказательств или проведения расследований. Обычному пользователю невозможно прикрепить к своему телефону прослушивающее устройство, которое останется незамеченным.

Существует два способа использования смартфона в качестве инструмента наблюдения:

- Получение данных о вашем местоположении с вашего согласия через поставщиков услуг — радары и локаторы.

- Мониторинг ваших данных через Интернет.

Последняя реализуется так же, как и компьютеры. Более половины современных людей сегодня пользуются смартфонами с постоянным доступом во Всемирную паутину и имеют социальные профили.